Ваши файлы были зашифрованы — что делать?

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

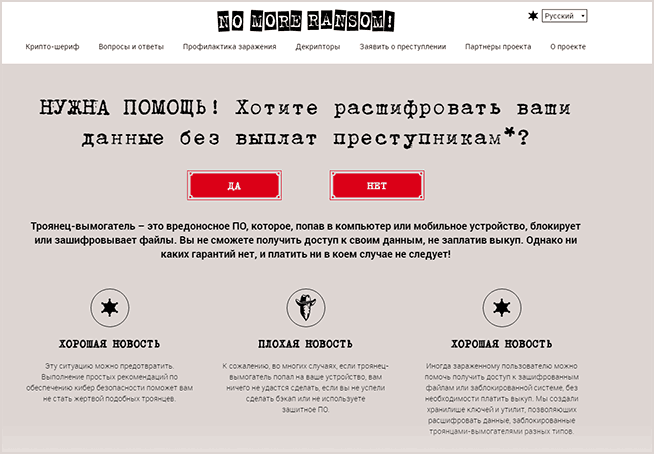

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

Еще один такой сервис — https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла и текстовый файл с требованием выкупа).

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

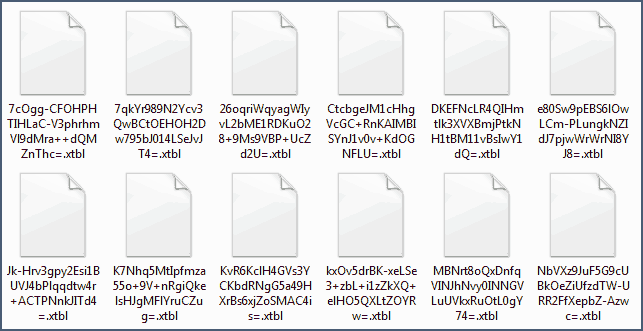

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

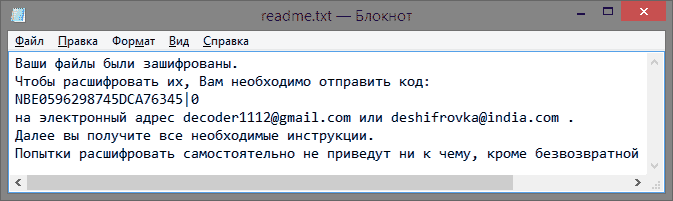

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

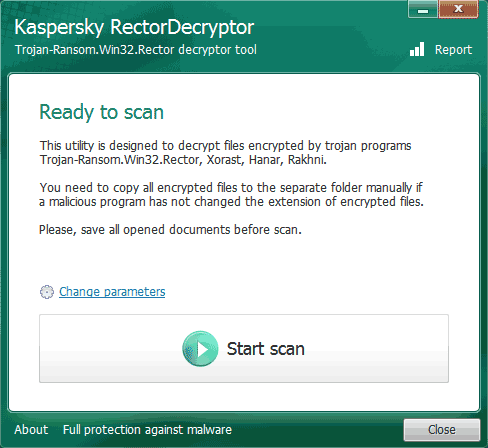

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницу http://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт http://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

- На сайте https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступе Ransomware Removal Kit — большой архив с информацией по разным типам шифровальщиков и утилитами для расшифровки (на английском)

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:- Malwarebytes Anti-Ransomware

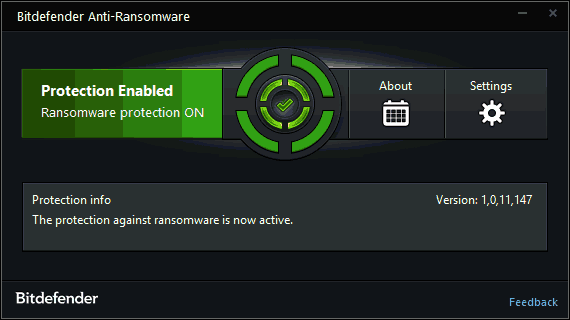

- BitDefender Anti-Ransomware

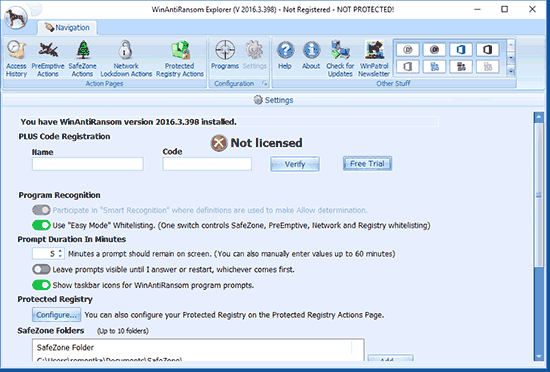

- WinAntiRansom

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

Денис

Печаль, у меня все что было привязано к системному диску было за шифрованны все файлы и добавлено расширение .xcrypt Пока не чего не нашел как расшифровать.

Ответить

Nikolay

У меня файлы зашифрованы и теперь с расширением f9e8886b, если кто сталкивался помогите пожалуйста

Ответить

jerry304

у меня почти такое же расширение.один чувак меня выручил по инету.он мне скинул ссылку на прогу RakhniDecryptor и урааааа! всё расшифровалось

Ответить

Тори

у меня похожая проблема. файлы зашифровались с расширением ff0fe0f7. переустановила систему, чтобы полностью избавиться от вируса. некоторые фотки удалось восстановить с помощью программы Recuva, но к сожалению лишь сотую часть зашифрованного.

очень прошу у кого такой же вирус, помочь. отправьте образец вируса в лабораторию касперского и доктора веба. может они вскоре выпустят утилиту

Ответить

Владислав

Воспользоваться R-Studio не поздно даже сейчас. Возможно, что и удастся выудить

Ответить

Николай

поймали с адресом Seven_Legion помыкавшись принял решение выкупить у вымогателей. Заплатил. и началась тягомотина. то старшего нету то БД с ключами у них Касперский хакнул. то доплатите еще. вопчем дешифратора так и не получили. Из личного опыта: ПЛАТИТЬ ИМ — просто выкинуть деньги. Из разговоров с другими пострадавшими — двое оплатили — дешифратора нету. и НИ ОДНОГО кто бы сказал, что заплатили и вернули данные. Вот и думайте..

Ответить

BaltOwl

Мне дали флэшку из фотоаппарата там были зашифрованы файлы (вирус) (названия символами). Файлы с флэшки копировать на жесткий диск не удалось, флэшка 16 ГБ, но при просмотре её свойств, показывало что 56ГБ, решила сделать тестирование штатное виндой и оно удалило вообще данные. Отформатировала флэшку в FAT32 (быстрое форматирование) и попыталась программой R-Studio и r.server восстановить хотябы вирусованные данные, но восстановились нормальные исходные данные, часть фото побились, но более 80% восстановилось. Надеюсь, кому-нибудь тоже поможет данный способ.

Ответить

Ирина

И что вы сделали? У нас тоже в xtbl зашифровало все файлы. Я в шоке. все фото. Поделитесь, что вы делали.

Ответить

Dmitry

Тут в комментариях (или в соседней статье) девушка отписывалась, что ей удалось с помощью программы восстановления данных большую часть фото восстановить. Попробуйте Recuva https://remontka.pro/recuva-file-recovery/

Ну или способы описанные в статье и комментариях — может у производителей антивирусов уже есть дешифраторы под этот вирус.

Ответить

Макс

Нету. Там шифровка привязана как то к железу и шифруется у всех под разными ключами. Переписывался с лабораторией касперского недели 2, дешефратор выслали, но там 50 \ 50.

Ответить

Ivan

Кому под силу — помогите! Фишка таже — черный экран с красными буквами «ВНИМАНИЕ».

а расширение — better_call_caul. Зашифровано все

Ответить

Юрий

Добрый день!

У меня такая-же проблема помогите расшифровать файлы с расширением better_call_caul, все зашифровано!

Кто решил эту проблему отзовитесь пожалуйста.

Ответить

Ria

Оплатила и выслали дешифратор

Ответить

Наталья

У меня тоже прозошло это несчасть. Пострадала 1С а в понедельник сдавать налог на прибыль. Если у Вас есть решение, подскажите. Может кто то может помочь? Откликнитесь.

Ответить

Наталь

У меня так зашифровалось сегодня. Полетело 1С и все архивы. Что делать не знаю. Может кто может помочь

Ответить

Ирина

Наталья, увы, никто не поможет. Дешифратор только у создателя вируса

Ответить

Ирина

У самой все базы 1с были и ничего не отправлено в ИФНС, здесь только рисковать и надеяться. Вы просили — я откликнулась, но никто вам не поможет, только у них ключ

Ответить

Елена

Наталья, Елена, подскажите, а у вас на работе системный администратор что то восстановил (файлы и документы)? 1с это конечно ужасно! Я вам сочувствую… А вам чем это все грозит? Хоть не уволят? у меня та же беда

Ответить

Lecron

Все пользователи компьютера делятся на две части. Тех, кто уже делает резервные копии, и тех, кто еще нет.

Коллеги, резервируйте важные данные. Их восстановление из бэкапа намного проще и надежнее, чем расшифровка. Причем резервная копия защищает и от многих других угроз – случайного удаления или изменения файла, аппаратного сбоя и прочее.

Ответить

bubiz

Вчера подкинули работу better_call_caul поработал с компом директора образовательного учреждения. Человек заглотил наживку, открыв письмо с файлом (запакованным на два раза) kontrakt.zip, потому что в данное время постоянно ведётся работа по тендерам (муниципальное учреждение) и заключаются всевозможные контракты.

Пользователи будьте бдительны! никогда не открывайте архивы полученные по электронной почте. (Кстати, пока не встретил антивирусного средства, которое удачно решало бы проблемы заражённых и подозрительных писем.)

И согласен с Lecron — резервные копии важных файлов — самое лучшее решение для безопасности. Хотя… сколько раз уже советовал это клиентам — пока не потеряют всё — не задумываются… Ведь сейчас столько автоматизированных бесплатных решений предоставлено, если на флешку копировать лень.

Ну а теперь обращусь к коллегам: кто нашёл решение better_call_caul?

Ответить

Dmitry

По последнему вопросу: по моим сведениям, никто.

По резервным копиям и бдительности: тут такое дело (если не говорить о домашних пользователях), что наиболее уязвимы к таким угрозам работники не-совсем-компьютерного профиля, т.е. условные бухгалтеры в возрасте 40+. Сложно от них требовать делать бэкапы и, пожалуй, даже вещей в духе «не открывать подозрительные контракты». Соответственно, этим должен заниматься отдельный специалист, который не везде есть. Это я к тому, что по моему мнению, вины конечного работника, подхватившего такой вирус, часто и нет.

Ответить

Степан

Здр!

Если вы столкнулись с этой бедой только что не имея бэкапа (хоть вручную копированием на носитель, сторонними утилитами или стандартными средствами, например винды), в первую очередь вырубайте инет, просканируйте утилитами от дрвеб, каспер или через livedisk (liveusb), лечите угрозу найденную…

Попробуйте восстановить систему (если у вас включена эта опция в винде или если вы архивировали систему с файлами в виде образа сторонними утилитами или стандартными средствами… Если не поможет, обратиться в техподдержку антивирусных программ (каспер, дрвеб, есет) за дешифровкой (расшифровкой зашифрованных файлов после вирусной атаки).

Ожидать их результата, думаю намного эффективны с дешифровкой компания дрвеб, каспер тоже ничего, слыхал и есет справляется неплохо…

Ну и чтоб не заразиться этим вирусом надо поставить антивирусную программу со встроенным фаерволом, mail-защитой защитой от спам и интернет-угроз, а также бэкапить (резервное копирование) важные данные на другие носители, либо на том же диске с предварительной архивацией и шифровкой, хоть вручную… Для организаций под политику AD есть много вариантов для защиты данных, читайте форумы, гуглите не ленясь…

Ответить

Роман

«Для организаций под политику AD есть много вариантов для защиты данных, читайте форумы»

Подскажите, пожалуйста, варианты автоматической защиты данных. Дайте наводку.

Ответить

Павел

У меня, видимо, редкий случай. Проводником, даже с галочкой «показывать скрытые файлы и папки», в папках с документами и изображениями файлов не видно. Хотя программами по восстановлению стёртых файлов они обнаруживаются и восстанавливаются в файлы с билибердой. Причём расширения сохраняются исходные. Кто сталкивался и как решил. Подцепил сию бяку на сайте магазина штор и карнизов.

Ответить

Ирина

получила расшифровку Ура. заплатила 2 штуки.

Ответить

Dmitry

Вот только тем самым вы подбодрили написателей таких вот вирусов. Пока им платят, будут и дальше шифровать.

Но вот как быть, когда данные действительно жизненноважные и уже оказались зашифрованы и не скажешь…

Ответить

fulll79

ec0d479200213308a5e4a0794d

f61915290fa658ce020ce301f930ed

Я так понимаю это и есть зашифрованные папки?

Ответить

Dmitry

Не факт. Больше похоже на какие-то временные или служебные папки. Шифруются этими вирусами обычно файлы.

Ответить

Валентина

Здравствуйте! У меня абсолютно все файлы, фото в том числе, стали носить названия непонятно какие. Тип всех файлов DA_VINCI-CODE. Что это такое? Это вирус? и Как это исправить?

Ответить

Дмитрий

У нас тоже DA_VINCI-CODE. Что делать?

Ответить

Dmitry

Дмитрий, у меня вообще информации нет, видимо что-то новое совсем. Из советов — только остылать образцы файлов в антивирусные лаборатории (Kaspersky, Dr.Web)

Ответить

Maksym

crypt1 как расшифровать?

Ответить

Александр

У меня тоже сработал da_vinci_code. Связался, попросили 11 000 р. Платить не собирался. Нашёл на просторах интернета две Московские «конторы» помогающие в расшифровке файлов, позвонил, сказали присылайте на e-mail 2-3 файла расшифруем скажем сколько будет стоить. Отправил, через несколько часов приходит ответ от (название компании), где вложен один расшифрованный файл и стоимость в 19 000 р. На что я ответил, что они в своём уме, просят больше злоумышленников и заявил, что они просто посредники. Не прошло и пяти минут получил письмо с угрозами. Вторая контора естественно пропала. Вообщем вывод: в конторки типа (название компании) обращаться нельзя, там такие же мошенники, что и создали эту гадость.

Ответить

Dmitry

Александр, я извиняюсь, что имена конторы поубирал — это не потому что я их защищаю, а потому что потом (просто были уже прецеденты) мне пишут не ласковые письма с досудебными претензиями за клевету, как хозяину сайта…

Ответить

Александр

Да нет проблем, Дмитрий. Хотя я считаю, страна должна знать своих героев. В заявлении в полицию указал координаты этих помощников и приложил распечатку моей переписки с ними. Пусть не думают, что смогут так нагло бабло рубить.

Ответить

Елена

У меня такая же проблема, и что мне делать

Ответить

Гость из Коми

У нас шифровало в *.cbf, решения не нашел

Ответить

vasya

Заметил работу шифровальщика как раз во время процесса. Вырубил сервер с 1с (которая уже пострадала), вот думаю, что дальше делать. Шифрование xtbl и в названии файлов india.com

Ответить

Dmitry

На стороннем ПК (при этом шифрование не должно запустится, если вы запускаете именно ту ос, которая на стороннем пк, а не ту, которая на пострадавшем диске) переносить все важные данные на отдельное хранилище.

Потом — своими силами, или специалиста, выискивать на пострадавшем диске и в реестре (подключая удаленный реестр) всё, что имеет отношение к запуску шифровальщика и удалять это.

Ответить

Анжела

Встретилась с вирусом с расширением VAUT. Открыла вложенный в письмо документ. Зашифрованы все рабочие файлы, только jpeg не успел «схавать». Лечится эта гадость легко, а вот файлы вернуть не удалось.

Ответить

Inrafer

Так или иначе, любые попытки расшифровать самостоятельно тщетны.

Никакого возможного способа расшифровать никто не предложит, только время потеряете.

К тому же, поясните людям, что есть утилита-шифровальщик, которая вполне себе безобидна, и просто выполняет свою задачу, а есть троян, которые использует уязвимости в системе, проникает как руткит и инициирует самовоспроизводство и самозапуск.

Вот с трояном в состоянии справиться ЛЮБОЙ антивирусный продукт сегодняшнего времени, потому что вирусописатели используют крайне примитивные способы захвата системных функций.

Троян отключает самозащиту, и под прикрытием вируса запускает утилиту-шифровальщик.

Ключ для расшифровки скорее всего автоматически отсылает с пометкой (кодом) вирусописателю или вирусораспространителю и самоудаляется.

Существует крайне небольшая вероятность, что на диске останется удаленный ключ шифрования, который можно хоть RAW методом, но выцарапать. Но для дешифрации нужна собственно программа дешифрации, а кто из пользователей настолько прошаренный программист, способный с нуля по остаточным данным понять алгоритм шифрования и написать утилиту для расшифровки?

Все эти ваши смешные рекавери утилиты, которые вы используете, они не решают этой задачи.

Вы пудрите мозги людям, тратите их время, которое гораздо ценнее, чем стоимость антивируса и программы для расшифровки.

Да, я уверяю, лучше заплатить вымогателям, ну и антивирус тоже приобрести, и впредь быть более грамотным пользователем.

Да, я лично помогал жертвам такой атаки, в результате переговоров с вымогателями удавалось найти консенсус в виде приемлемой цены.

Обычно это 0.25 биткоина по курсу криптовалюты.

Для многих информация гораздо ценнее, а что ценнее для вас — решайте сами.

И даже если вы вычистите систему от трояна\троянов, расшифровка такого алгоритма как RSA — это задача непосильная даже для любого разработчика антивирусов.

Кстати что нельзя расшифровать, вранье.

Расшифровать можно, злоумышленники чувствуют свою безнаказанность и идут на контакт, вопрос лишь в том кем вы для них будете — денежным мешком или же небогатым гражданином.

С небогатого взимают минимальную таксу. С денежного мешка могут вытрясти очень много.

Главное помните, между вами и расшифровкой файлов стоит только злоумышленник, располагающий ключом дешифровки.

Ни антивирусный разработчик, ни куча советчиков, а только он.

В процессе общения можно выяснить адекватность вирусораспространителя, и принять решение — стоит цена расшифровки или не стоит того.

Еще хочу сказать о том, что наше МВД и даже интерпол не в состоянии помочь вам в вашей беде.

Заявление примут, а делать ничего не будут. Не смогут. Нет у них такого механизма, который бы позволял оперативно отслеживать все соединения в интернете.

Если злоумышленник пишет вам с публичного е-мейла, используя прокси-сервер, то это задача для очень профессиональной команды хакеров — отследить транзакцию в сетях, и выяснить ее источник, и стоят такие услуги гораздо дороже, чем цена, запрашиваемая вымогателем.

Момент выкупа также никак нельзя отследить, так как используются расчеты в криптовалюте, а используя их самостоятельно, вы получается, сами нарушаете закон, а поэтому, будучи финансовым преступником, лишаетесь права на рассмотрение вашей ситуации без претензий со стороны закона к вам же.

И если хотите отследить биткоин-транзакции, что ж, желаю удачи. Вам повезло, если вы из АНБ или ЦРУ. А если нет? Ну тогда вам не повезло.

Мой совет — выйдите на злоумышленника, подойдите к ситуации трезво, договоритесь о цене, и впредь будьте грамотным пользователем.

Ответить

Ket

Злоумышленник, ты ли это?

Ответить

Олег

Поймал вирус- шифровщик код да винчи который зашивровал мне все файлы ворд, ексель, рдф фото, что делать подкажите вирус удалил на как расшифроватьь файлы.

Очень много доков и отчетов за 2 года.

Ответить

Dmitry

Насколько я знаю, способа дешифровать самостоятельно на данный момент нет.

Ответить

Елена

Тоже схватила da vinci code, у кого то удалось расшифровать?

Ответить

Дмитрий

Здравствуйте, у меня закодированы с расширением «.vvw»

Можно как то расшифровать?

Ответить

Павел

Огромное спасибо за ссылку на RakhniDecryptor — помогло. В январе подхватил вирус, зашифровавший все фото на ноуте. Они стали с расширением .ff5e7f90

На сайте Касперского тогда этой проги еще не было, но было обещано, что разработка против новых вирусов будет вестись. Лаборатории Касперского — Спасибо!

Ответить

Bolek

VAULT кто нить расшифровал? DrWeb пока не смог…

Ответить

Михаил

кто нибудь сталкивался с шифровальщиками после которых все файлы стали с расширением: .1txt

Ответить

Роман Р. Загидуллин

Сегодня мне принесли именно такого «пациента» ищу Решение.

Ответить

Dmitry

Попробуйте простое восстановление файлов. Часто находится многое, так как при шифровании оригиналы просто удаляются.

Ответить

Екатерина

У меня тоже .1txt и очень важный файл. У Вас получилось решить эту проблему?

Ответить

Eкатерина

Роман Р. Загидуллин, подскажите, Вам удалось вылечить «пациента» с .1txt?

Ответить

Dmitry

Екатерина, отвечу за него: с большой вероятностью, нет. Во всяком случае не видел, чтобы проблема была решена (обсуждения есть на форуме касперского, например).

Ответить

Екатерина

Dmitry, спасибо за ответ. Будем надеяться, что добро победит зло

Ответить

Максим

Взломали сервер, после чего все файлы были зашифрованны таким расширением «ENCIPHERED» Кто знает как решить данную проблему выслушаю любое предложение!

Ответить

Алексей

Ребят, может кто встречался с таким расширением luck

Ответить