Ваши файлы были зашифрованы — что делать?

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

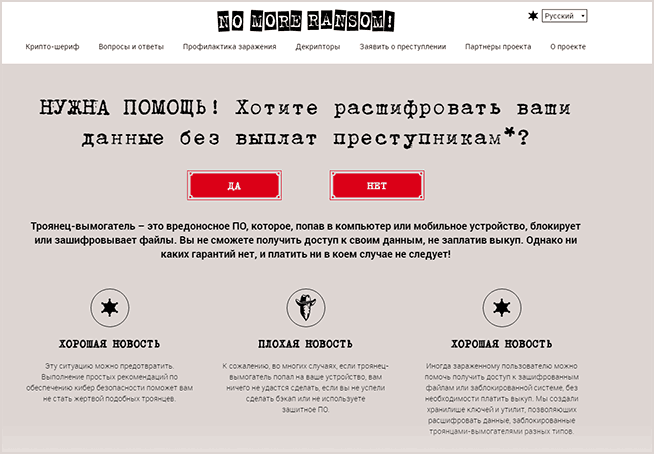

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

Еще один такой сервис — https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла и текстовый файл с требованием выкупа).

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

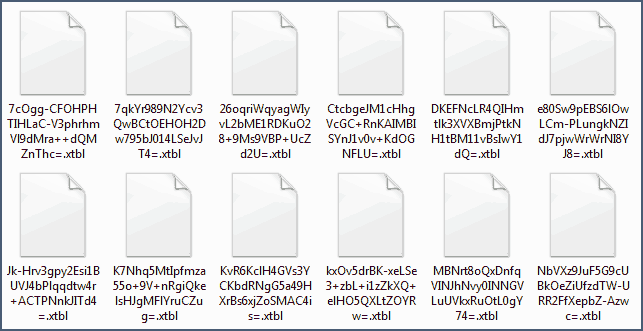

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

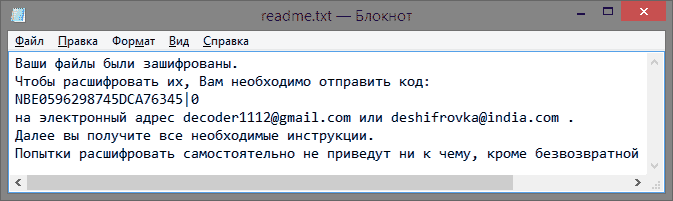

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

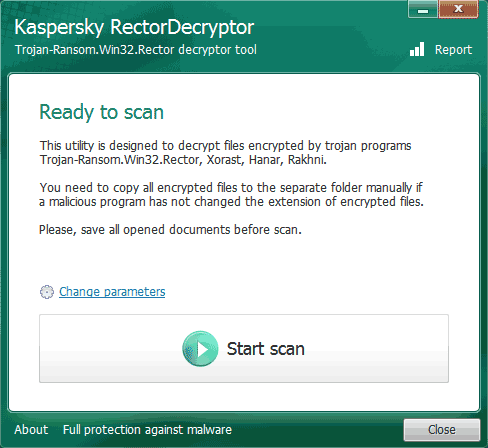

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницу http://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт http://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

- На сайте https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступе Ransomware Removal Kit — большой архив с информацией по разным типам шифровальщиков и утилитами для расшифровки (на английском)

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

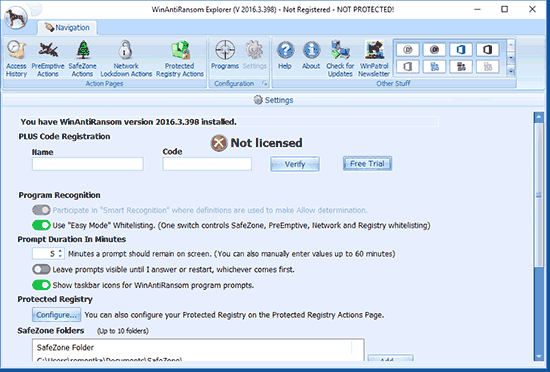

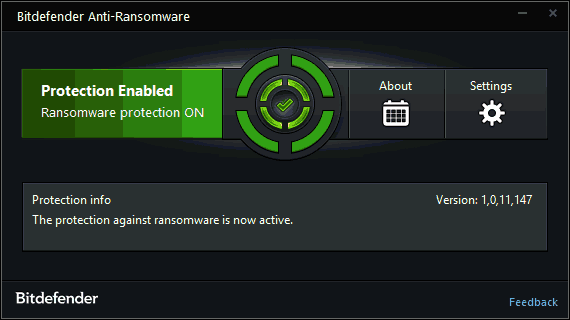

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

Александр

То же поймал «luck», испробовал почти все утилиты Каспера, не берет. Откатил в биосе дату назад, увеличилось время отсчета (сейчас 91час, вместо 72 отведенных). Жду может где всплывет расшифровка. А у кого то есть информация про «luck»?

Ответить

Sergey

Все базы 1с переименовались в .acrypt. Кто-нибудь сталкивался?

Ответить

Dmitry

Попробуйте support.kaspersky.ru/viruses/disinfection/8547 (загрузка находится в разделе «как вылечить систему»). Они пишут, что дешифрует .crypt, вдруг окажется, что они похожи.

Ответить

safety

в данном случае шифратор (*.acrypt) скорее всего из серии Globe. пробуйте дешифраторы от Emsisoft или Avast.

Ответить

Антон

Здравствуйте.

Уже не знаю куда писать.

Делал бэкап телефона при помощи программы MiPcSuite она сделала бэкап. бэкап описан как (GUID бэкапа), внутри лежит скрытая папка .git, скажите, есть ли возможность восстановить бэкап. Телефон программа не видит, пробовал откатывать прошивку назад, телефон определился, а вот восстановить бэкап программа уже не дает. Используя программу Git Gui смог просмотреть содержимое это шифровки, но распаковать — нет, если можете помочь, буду весьма благодарен, СПАСИБО!

Ответить

Dmitry

Здравствуйте. Тут я не смогу подсказать, из рекомендаций разве что на форуме 4pda у владельцев Xiaomi спросить, либо в поддержку их написать.

Скрытая папка .git — это, видать, у них для контроля версий бэкапов Git используется, но вот только данных восстановления в этой папке по идее не будет, лишь списки файлов бэкапа, изменения с предыдущих версий и другая служебная информация системы контроля версий.

Ответить

татьяна

Помогите, что делать, все файлы зашифровались вот таким вирусом, как вернуть назад все документы eS0WaTO4bmb9mvTb.decryptallfiles3 india, что делать?

Ответить

Dmitry

Иногда срабатывает простое восстановление данных, см. https://remontka.pro/recover/

Но далеко не всегда можно как-то самому вернуть зашифрованные файлы.

Ответить

Константин

Привет всем! Сегодня 10.01.2017 поймал вирус на эл.почту называется «NO_MORE_RANSOM» (.no_more_ransom)» Что делать подскажите пожалуйста.

Ответить

Михаил

Та же проблема . Сейчас проверяю всем подряд , может поможет

Ответить

Ирина

Все файлы зашифрованы вот таким вирусом .badnews. Подскажите, что делать?

Ответить

Руслан

Получил вирус по Эл.почте, файлы зашифровались, на экране на чёрном фоне красная надпись что «все важные файлы зашифрованный итд» что делать?

Ответить

Dmitry

Варианты описаны, других предложить не могу.

0) по возможности выключить этот компьютер.

1) Искать, есть ли дешифраторы для файлов с вашим расширением.

2) Пробовать написать в службы поддержки антивирусов приложив примеры зашифрованных файлов и текст сообщения вируса.

3) можно пробовать восстановление файлов с помощью программ такого рода: https://remontka.pro/free-data-recovery-software/ (но тоже, подключив жесткий диск к другому компьютеру)

Ответить

Егор

здравствуйте. появился шифровальщик аналогичный описанному в статье, только расширение у файлов no_more_ransom. для него расшифровки нет. а с 10 числа идёт волна распространения шифровальщика spora, он же trojan.encoder.10103. расшифровки так же нет, поскольку вымогатель сделан очень качественно.

мелькает ещё шифровальщик с расширением .badnews, но его образцы мне не попадались, поэтому по расшифровке сказать не могу. поэтому если поймали что-то интересное, скидывайте файлы.

Ответить

Dmitry

Егор, спасибо за информацию. Но адреса почты, телефоны и прочие личные координаты я с сайта удаляю, сорри.

Ответить

Егор

то есть захочешь и не поможешь. здесь никаких файлов публиковать нельзя, а ситуации разные бывают.

Ответить

Ольга

Здравствуйте. По почте получила вирус. Все зашифровано .no_more_ransom Чем можно расшифровать? Хотя бы фотографии детские jpg… остальное восстановить можно.

Ответить

Dmitry

Пока ничем. Можно попробовать восстановить данные (просто эти вирусы работают так: шифруют и удаляют оригинальный файл после этого, который в теории можно восстановить. или хотя бы часть фотографий). Но делать это лучше на другом компьютере, где вируса нет. Использовать можно, например https://remontka.pro/puran-file-recovery/

Ответить

Вероника

Позавчера получила тоже по почте вирус. Файлы зашифрованы no_more_ransom на компе и на жестком диске, который был подключен к компу. Требует деньги в биткоинах. Но стоимость растет на глазах. Сомневаюсь, что стоит платить.

Ответить

Михаил

Сегодня словил вирус по электронке. Не открываются файлы docx., pdf, xlsx. Расширение не поменялось, никаких требований о выплатах не было, но есть подозрения что это шифровальщик. Кто нибудь с таким сталкивался?

Ответить

Юрий

Я столкнулся, но зашифровались файлы на сетевом диске, на локальном — нет. И была установлена программа КРИПТО-ПРО.

Ответить

Неизвестный

Можете попробовать посмотреть зависимости, походу сбиты. Здесь где-то было написано об этом, в общем, через реестр или параметры если моложе восьмёрки.

Ответить

Андрей

9 февраля поймали по электронке какой-то вирус. Начал гулять по компьютерам около десяти утра, закончил в районе трех дня. Файлы ексель, ворд, jpg зашифрованы, расширение осталось старое (ничего не поменялось). При открытии екселя вылазит абракадабра (вроде как кодировка нарушена). На моем компьютере стоит 360 тотал, все файлы живые. на других машинах стоял и стоит до сих пор какой-то Glawmin или как-то так. Денег никаких не просят. Информации полный хана. Что можно попробовать сделать. Если смогу, то попробую узнать сегодня на работе название вируса. Отпишусь после четырех по Москве.

Ответить

Dmitry

А точно ли это шифрование… просто странно, что Excel при этом открываются, а не ругаются, что неверный формат… в общем, по описанию я ничего подсказать не могу.

Ответить

Max3x

Здравствуйте, 22.02.17г на почту поступило сообщение с вложенным файлом (наименование файла 220217_akt). Открыл и бам сразу все файлы стали зашиврованным. А там были все важные документы работы. помогите пжл как можно вернуть все файлы. Буду очень благодарен.

Ответить

Dmitry

Боюсь, тут ответа у меня нет. Посмотрите, какое расширение стало у файлов и попробуйте поискать в Интернете по запросу «расшифровка расширение«

Ответить

aLEKSUs

попал на вымогателя. Просят 150 дол.. У всех зашифрованных файлов (500 гб) вместо расширения цифра 1

Ответить

aLEKSUs

Dmitry спасибо огромное тебе за эту статью. Благодаря этой информации получилось все расшифровать. Крипто-вымогатель как оказалось был Globe3

Ответить

Dmitry

Может, поделитесь, как именно удалось расшифровать? Просто кому-то может оказаться полезным.

Ответить

Геннадий Николаевич

Я ни в одном комментарии не увидел что-бы был совет обратиться в отдел «К» в полицию, или вам нравятся писатели вирусов и вымогатели?

Ответить

Dmitry

Вероятно, есть сомнения у людей, что это как-то поможет.

Ответить

Вячеслав

А куда они прописываются, эти вирусы? Если на системный диск С, то может быть имеет смысл отформатировать диск С, а затем уже на чистый диск наново установить и виндовс и другие необходимые программы. А после этого этого дешифровать файлы.

Ответить

Dmitry

Не всегда это возможно. Более того — удаляются то эти вирусы сравнительно не сложно, т.е. обычно и форматировать ничего не нужно (просто поздно замечается результат их деятельности). Проблема в дешифровке как раз.

Ответить

Александр

Здравствуйте. По почте получили файл с вирусом. Все зашифровано .vault Чем можно расшифровать? Kaspersky и Drweb не смогли расшифровать

Ответить

Dmitry

А пробовали сервисы, которые приводятся в начале статьи.

Ответить

Ed

Хорошая статья, спасибо.

При малейшем подозрении, через контекстное дополнение, файл на virustotal. А там уже по ситуации. Если нельзя, но очень хочется, то запуск на Wmvare там откат проще сделать.

Ответить

Олег

Была почти такая же беда. Было близко к похоронам всего фото-видео контента на компьютере за почти 10 лет. Сумма, которую мне предлагали заплатить хакерам была около 20 биткоинов (бешеные для меня на тот момент деньги), при этом еще и не было уверенности, что все восстановиться. Вместо того, чтобы платить этим, я просто дошел до програмеров, и они все за символическую сумму раскодировали (даже не ожидал, что еще и быстро все пройдет). Если у кого то возникла похожая ситуация, то подумайте 100 раз перед тем как нести деньги хакерам.

Ответить

Мария

Из за того что файлы зашифрованы. я теперь не могу даже выйти в обычные браузера и скачать антивирус. Что делать помогите

Ответить

Dmitry

Скачать на другом компьютере, например.

Ответить

Полина

А как быть, если зашифрованные файлы были переименованы и при запуске дешифратора, остались зашифрованными. Есть ли варианты их расшифровки, например путем переименования обратно?

Ответить

Dmitry

Попробуйте. Точно я тут ответить не могу.

Ответить

Макс

Понятия не имею как словил вирус. Сегодня включил комп — на рабочем столе файлы Read_me_please и Wana_Decryptor. Оказывается все файлы на диске D зашифрованы, а диск C остался нетронутым. Ни одна из предложенных прог не помогла. Что мне делать?

P.S. Если что, зашифровка WNCRY

Ответить

Dmitry

Макс, этот вирус поразил 11.05 весь мир. Дешифратора нет пока.

Как проникло: через уязвимость SMB по сети (т.е. без установки вами каких-то exe и т.п.).

Как предотвратить в будущем: установить обновление безопасности Windows MS17-010 (KB4012583) или отключить компоненты «Клиент для сетей Майкрософт» и «Общий доступ к файлам и принтерам» в свойствах ваших подключений по локальной сети и интернет-подключения.

Удаляется антивирусами и Malwarebytes Anti-Malware (но к расшифровке не пирводит)

Ответить

Dmitriy

Поймал 12 мая вирус «wannacry» расширение имя.txt.WNCRY

Чем можно расшифровать?

Ответить

Dmitry

Ничем на данный момент времени. Многие поймали (статьи можно посмотреть на geektimes, у varlamov.ru, на pikabu и много еще где), расшифровки нет.

Ответить

Андрей

Помогите вирус шифровальщик xdata вроде и утилита выпущена пробовал и каспер и есет и аваст, каспер пишет не может подобрать ключ, есет просто вылетает аваст нечего не находит помогите кто знает.

Ответить

Олег

На работе в бухгалтерии подцепили .pscrypt все зашифровало и просят выкуп. Кто-нибудь сталкивался с таким шифровальщиком? Чем раскодировать? Спасибо!

Ответить

Станислав

У меня такая же байда в бухгалтерии, переименовал вирус файлы базы данных с добавлением расширения .pscrypt, пока решения нет.

Ответить

Аноним32

Если кому то нужен дешифратор на wanna cry можете отписать в теме сам вам напишу у меня он имеется команда сделала одна

Ответить

Анастасия

привет всем. поймала вирус .crypted000007.

Уже все перепробовала! подскажите, что делать?

Ответить

Erik

здравствуйте поймал вирус с расширением GLOBO чем можно вылечить

Ответить

Дмитрий

Доброго времени суток!)

Помогите плз, кто может. у меня уже год как все фото за прошедшие 20 лет зашифрованы, и все никак не могу решить эту проблему(

все изображения были зашифрованы в файлы с подобным названием

IMG_4141.jpg.fdfe7fb2 или DSC03709.JPG.fdfe7fb2 (суть одна и та же)

так же каждой папке появилось письмо с следующим текстом:

Здравствуйте, все ваши файлы зашифрованы, свяжитесь с нами для их восстановления.

Для этого откройте ярлык Онлайн консультант, который находится на рабочем столе или кликните два раза левой кнопкой мыши на любой зашифрованный файл.

если кто т сталкивался с подобной проблемой — помогите плз

Ответить

Елена

Помогите пожалуйста комп словил жулика который заразил все файлы CRYPTED000007

Ответить

Dmitry

А утилиту от касперского пробовали — support.kaspersky.ru/viruses/disinfection/8547 пишут, что вроде этот она умеет расшифровывать по паре оригинальный + зашифрованный файл.

Ответить