Использование VeraCrypt для шифрования данных

![]() До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

С помощью бесплатной программы VeraCrypt пользователь может выполнять надежное шифрование в реальном времени на дисках (в том числе зашифровать системный диск или содержимое флешки) или в файловых контейнерах. В этой инструкции по VeraCrypt — подробно об основных аспектах использования программы для различных целей шифрования. Примечание: для системного диска Windows, возможно, лучше использовать встроенное шифрование BitLocker.

Примечание: все действия вы выполняете под свою ответственность, автор статьи не гарантирует сохранность данных. Если вы начинающий пользователь, то рекомендую не использовать программу для шифрования системного диска компьютера или отдельного раздела с важными данными (если не готовы случайно потерять доступ ко всем данным), самый безопасный вариант в вашем случае — создание зашифрованных файловых контейнеров, что описано далее в руководстве.

Установка VeraCrypt на компьютер или ноутбук

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

После запуска установщика программы (скачать VeraCrypt можно с официального сайта https://veracrypt.codeplex.com/ ) вам будет предложен выбор — Install или Extract. В первом случае программа будет установлена на компьютер и интегрирована с системой (например, для быстрого подключения зашифрованных контейнеров, возможности шифрования системного раздела), во втором — просто распакована с возможностью использования как portable-программы.

Следующий шаг установки (в случае если вы выбрали пункт Install) обычно не требует каких-либо действий от пользователя (по умолчанию установлены параметры — установить для всех пользователей, добавить ярлыки в Пуск и на рабочий стол, ассоциировать файлы с расширением .hc с VeraCrypt).

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Инструкция по использованию VeraCrypt

Как уже было сказано, VeraCrypt может использоваться для задач создания зашифрованных файловых контейнеров (отдельный файл с расширением .hc, содержащий необходимые файлы в зашифрованном виде и при необходимости монтируемый в системе как отдельный диск), шифрования системных и обычных дисков.

Чаще всего используется первый вариант шифрования для хранения конфиденциальных данных, начнем с него.

Создание зашифрованного файлового контейнера

Порядок действий по созданию зашифрованного файлового контейнера будет следующим:

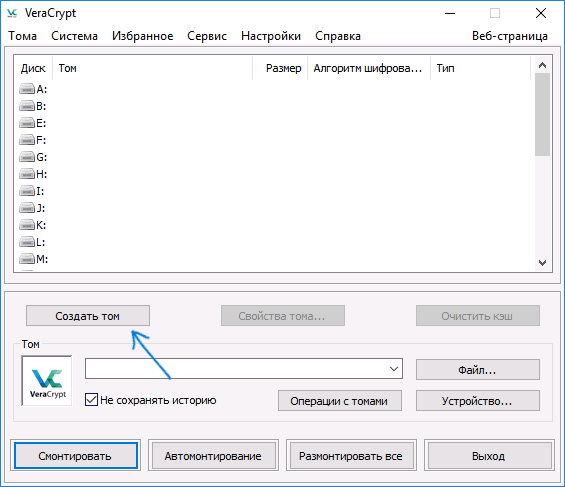

- Нажмите кнопку «Создать том».

- Выберите пункт «Создать зашифрованный файловый контейнер» и нажмите «Далее».

- Выберите «Обычный» или «Скрытый» том VeraCrypt. Скрытый том — специальная область внутри обычного тома VeraCrypt, при этом устанавливается два пароля, один на внешний том, второй — на внутренний. В случае, если вас вынудят сказать пароль на внешний том, данные во внутреннем томе будут недоступны и при этом извне нельзя будет определить, что существует также скрытый том. Далее рассматривается вариант создания простого тома.

- Укажите путь, где будет хранится файл контейнера VeraCrypt (на компьютере, внешнем накопителе, сетевом диске). Вы можете указать любое разрешение для файла или вообще не указывать его, но «правильное» расширение, которое ассоциируется с VeraCrypt — .hc

- Выберите алгоритм шифрования и хеширования. Основное здесь — алгоритм шифрования. В большинстве случаев, достаточно AES (причем это будет заметно быстрее других вариантов, если процессор поддерживает аппаратное шифрованием AES), но можно использовать и несколько алгоритмов одновременно (последовательное шифрование несколькими алгоритмами), описания которых можно найти в Википедии (на русском языке).

- Задайте размер создаваемого зашифрованного контейнера.

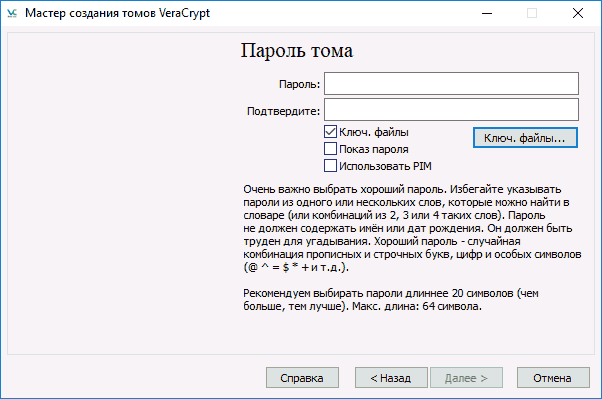

- Укажите пароль, следуя рекомендациям, которые представлены в окне задания паролей. При желании, вы можете задать вместо пароля любой файл (пункт «Ключ. Файлы», будет использован в качестве ключа, могут использоваться смарт-карты), однако при потере или повреждении этого файла, получить доступ к данным не получится. Пункт «Использовать PIM» позволяет задать «Персональный умножитель итераций», влияющий на надежность шифрования прямо и косвенно (при указании PIM, его потребуется вводить в дополнение к паролю тома, т.е. взлом перебором усложняется).

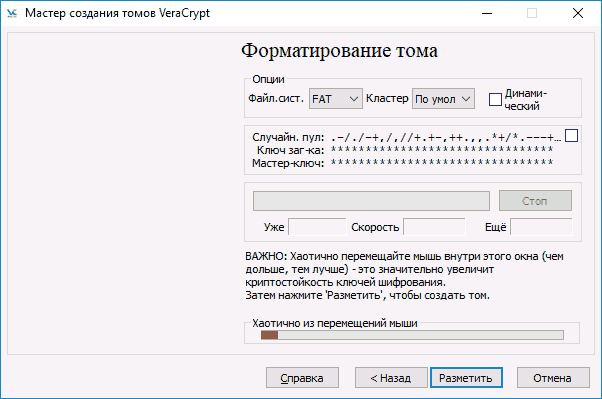

- В следующем окне задайте файловую систему тома и просто перемещайте указатель мыши по окну, пока не заполнится строка прогресса внизу окна (или не станет зеленой). В завершение нажмите «Разметить».

- По завершении операции вы увидите сообщение о том, что том VeraCrypt был успешно создан, в следующем окне достаточно нажать «Выход».

Следующий шаг — смонтировать созданный том для использования, для этого:

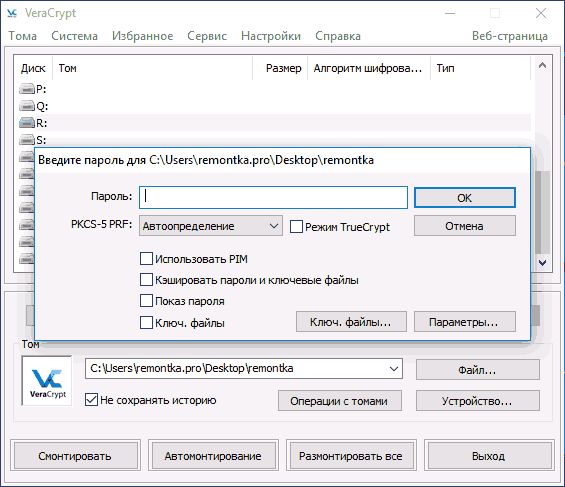

- В разделе «Том» укажите путь к созданному файловому контейнеру (нажав кнопку «Файл»), выберите из списка букву диска для тома и нажмите кнопку «Смонтировать».

- Укажите пароль (предоставьте ключевые файлы при необходимости).

- Дождитесь окончания монтирования тома, после чего он отобразится в VeraCrypt и в виде локального диска в проводнике.

При копировании файлов на новый диск они будут шифроваться «на лету», равно как и расшифровываться при доступе к ним. По окончании работы, выберите том (букву диска) в VeraCrypt и нажмите «Размонтировать».

Примечание: при желании, вместо «Смонтировать» вы можете нажать «Автомонтирование», для того чтобы в будущем зашифрованный том подключался автоматически.

Шифрование диска (раздела диска) или флешки

Шаги при шифровании диска, флешки или другого накопителя (не системного) будут теми же самыми, но на втором шаге потребуется выбрать пункт «Зашифровать несистемный раздел/диск», после выбора устройства — указать, отформатировать диск или зашифровать с уже имеющимися данными (займет больше времени).

Следующий отличающийся момент — на завершающем этапе шифрования в случае выбора «Отформатировать диск», потребуется указать, будут ли использоваться файлы более 4 Гб на создаваемом томе.

После того, как том будет зашифрован, вы получите инструкцию по дальнейшему использованию диска. Доступа по прежней букве к нему не будет, потребуется настроить автомонтирование (при этом для разделов диска и дисков достаточно просто нажать «Автомонтирование», программа сама их найдет) или же смонтировать таким же способом, как был описан для файловых контейнеров, но нажмите кнопку «Устройство» вместо «Файл».

Как зашифровать системный диск в VeraCrypt

При шифровании системного раздела или диска, пароль будет требоваться еще до загрузки операционной системы. Будьте очень внимательны, используя эту функцию — в теории можно получить систему, которую невозможно загрузить и единственным выходом окажется переустановка Windows.

Примечание: если при начале шифрования системного раздела вы увидите сообщение «Похоже, Windows не установлена на диске, с которого она загружается» (а на самом деле это не так), скорее всего дело в «по особому» установленной Windows 10 или 8 с шифрованным EFI разделом и зашифровать системный диск VeraCrypt не получится (в начале статьи уже рекомендовал BitLocker для этой цели), хотя для некоторых EFI-систем шифрование успешно работает.

Шифрование системного диска проходит тем же образом, что и простого диска или раздела, за исключением следующих моментов:

- При выборе шифрования системного раздела, на третьем этапе будет предложен выбор — шифровать весь диск (физический HDD или SSD) или только системный раздел на этом диске.

- Выбор одиночной загрузки (если установлена только одна ОС) или мультизагрузки (если их несколько).

- Перед шифрованием вам будет предложено создать диск восстановления на случай повреждения загрузчика VeraCrypt, а также при проблемах с загрузкой Windows после шифрования (можно будет загрузиться с диска восстановления и полностью расшифровать раздел, приведя его в исходное состояние).

- Будет предложено выбрать режим очистки. В большинстве случаев, если вы не храните очень страшных секретов, достаточно выбрать пункт «Нет», это значительно сэкономит вам время (часы времени).

- Перед шифрованием будет выполнен тест, позволяющий VeraCrypt «убедиться», что все будет работать правильно.

- Важно: после нажатия кнопки «Тест» вы получите очень подробную информацию по тому, что будет происходить дальше. Рекомендую очень внимательно все прочитать.

- После нажатия «Ок» и после перезагрузки вам потребуется ввести заданный пароль и, если все прошло успешно, после входа в Windows вы увидите сообщение о том, что Пре-тест шифрования пройден и все, что останется сделать — нажать кнопку «Шифровать» и дождаться завершения процесса шифрования.

Если в дальнейшем вам потребуется полностью расшифровать системный диск или раздел, в меню VeraCrypt выберите «Система» — «Перманентно расшифровать системный раздел/диск».

Дополнительная информация

- Если у вас на компьютере используется несколько операционных систем, то с помощью VeraCrypt вы можете создать скрытую операционную систему (Меню — Система — Создать скрытую ОС), схожую со скрытым томом, о котором писалось выше.

- Если тома или диски монтируются очень медленно, вы можете попробовать ускорить процесс, задав длинный пароль (20 и более символов) и малый PIM (в пределах 5-20).

- Если при шифровании системного раздела что-то происходит необычно (например, при нескольких установленных системах, программа предлагает только одиночную загрузку или вы видите сообщение о том, что Windows на на том диске, где загрузчик) — рекомендую не экспериментировать (при отсутствии готовности потерять все содержимое диска без возможности восстановления).

На этом всё, удачного шифрования.

Енг

Пользовался ли кто-нибудь функцией «мультизагрузка» (когда на компе установлены 2 ОС). Есть ли с этим какие-то проблемы, подводные камни? На компе установлены Windows и Ubuntu, хочу всё зашифровать VeraCrypt.

Ответить

Dmitry

Лично у меня нет опыта, не могу ответить

Ответить

Олег

Здравствуйте Дмитрий! Подскажите пожалуйста, как я могу закинуть полностью виртуальную машину виртуал бокс в контейнер? Что при этом смог запускать ее только в контейнере? Сама виртуалка установлена на ссд где лежит сама винда.

Ответить

Dmitry

Здравствуйте.

Мой ответ может быть не точным (так как сам пользуюсь BitLocker и Hyper-V, а не той связкой, о которой речь идёт в вопросе). Но вообще логику представляю себе так: создаем контейнер, целиком туда перемещаем папку виртуальной машины имеющейся, импортируем виртуальную машину из подключенного контейнера в виртуалбокс, запускаем.

Ответить

андрей

прога сырая и не помнит пароль

Ответить