Ваши файлы были зашифрованы — что делать?

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

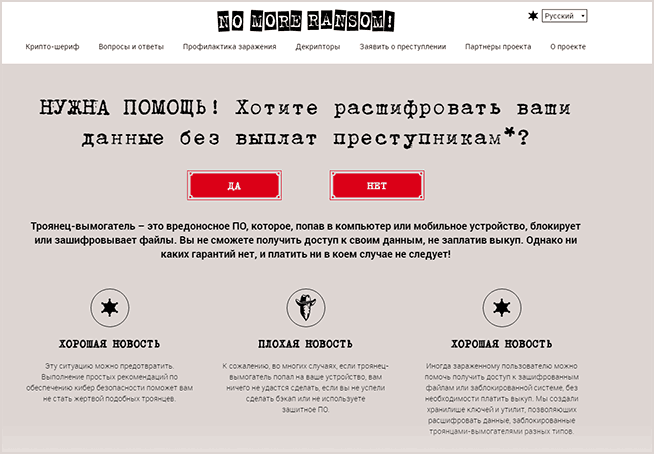

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

Еще один такой сервис — https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла и текстовый файл с требованием выкупа).

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

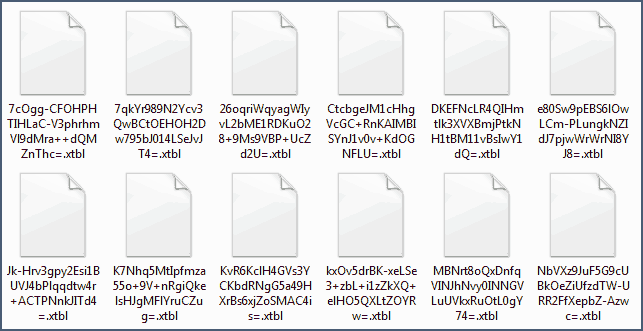

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

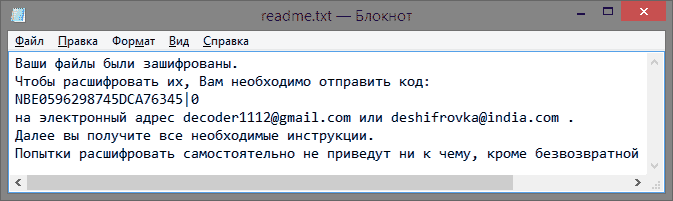

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

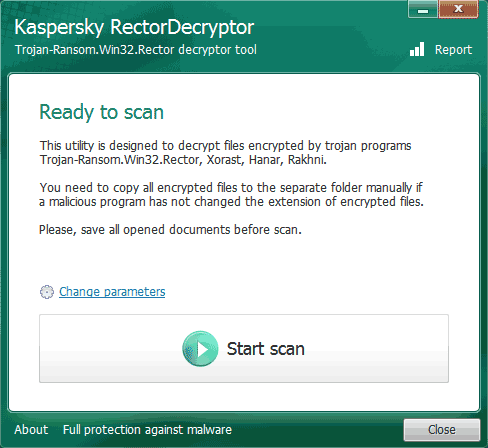

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницу http://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт http://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

- На сайте https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступе Ransomware Removal Kit — большой архив с информацией по разным типам шифровальщиков и утилитами для расшифровки (на английском)

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

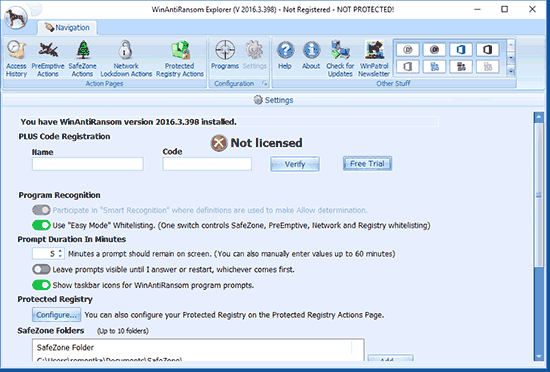

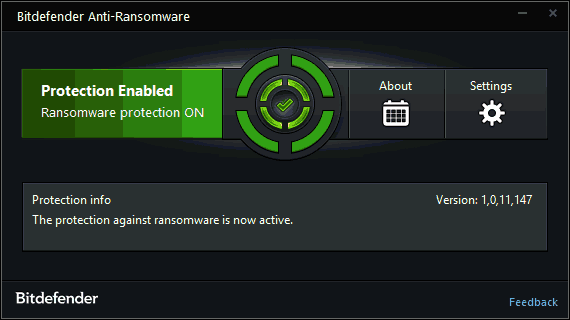

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

Сергей

здравствуйте Дмитрий, моя болезнь набор_символов.no_more_ransom, кто-нибудь его поборол? что можете рекомендовать?

с уважением, Сергей

Ответить

Dmitry

Здравствуйте. Если сайт no more ransom ничего не подсказывает, то, боюсь, и я не смогу.

Ответить

Александр

Здравствуйте. Прочитал отзывы что у многих получилось расшифровать зашифрованые файлы. Но не указано какие именно. Отзовитесь у кого получилось расшифровать файлы xtbl и подскажите куда мне с ними обратится. Нужно много фото расшифровать ценных!

Ответить

Алекс

доброго времени суток, ребята. у меня очень большая проблема бабушки поймали шифровальщик пару лет назад и похоронили винт, но при проверке он оказался рабочим. шифровальщик имеет расширение «VAZONEZ-CODE», no more ransom сказал что не знает такого типа вируса. =,(

если кто-то сталкивался этим безобразием подскажите утилиту для разблокирования)

Ответить

Dmitry

А пробовали чем-то вроде support.kaspersky.ru/viruses/disinfection/4264 ? А вообще гугл ничего не подсказывает… но вдруг у касперского есть дешифратор для этой штуки.

Ответить

Алекс

данная утилита не помогла, хотя файлы нашла, но не расшифровала. будем дальше траить утилиты, если нет попробую обратится в поддержку dr.web

Ответить

Равиль

На работе подхватили вирус шифровальщик.

Как итог все файлы зашифрованы .crypted000007

Касперский говорит что могут расшифровать но нужен оригинал и зашифрованный файл, и тут проблема — зашифрованный файл больше на 300 кб… и всё не совпадает.

Подскажите, как быть.

Ответить

outlaw

равиль, напишите мне, возможно помогу, если еще актуально

Ответить

Sasha

У меня актуально. Недавно произошло тоже что и у Равиля.

Ответить

Надежда

Очень актуальна проблема точно такая же как у Равиля. Помогите пожалуйста кто может. ОООООЧЕЕЕЕНЬ очень нужна помощь.

Ответить

Олег

На rjvg подхватил вирус шифровальщик.

Как итог все файлы зашифрованы .crypted000007

Касперский говорит что могут расшифровать но нужен оригинал и зашифрованный файл, и тут проблема — зашифрованный файл больше и не совпадает.

Подскажите, как быть.

Ответить

Виталий

У меня актуально. Сегодня поймал его

Ответить

Пользователь

Есть информация по зашифрованным файлам *.boris ?

Ответить

Анна

Все файлы зашифрованы, расширение oglfggd Кто-то с таким сталкивался?

Ответить

Иван

Поймал трояна зашифрованно .crypted000007. Есть копии зашифрованных файлов. копий много. Не могу понять на сайте Касперского куда и как отправить для анализа?

Ответить

Dmitry

Раньше была такая возможность отдельно, сейчас смотрю — только на форуме официальном: forum.kasperskyclub.ru/index.php?showforum=26

Ответить

Иван

Спасибо увидел. Пока дешифровщика нет. Тоже самое ответили на DrWeb

Ответить

Валерий

Поймал трояна зашифровано .crypted000007. Есть копии зашифрованных файлов. копий много.

Ответить

Maxum

Ключи для расшифровки xbtl взломаны: kaspersky.ru/blog/crisis-decrypted/13598/

Ответить

Степан

Поймал такой вот расширение — Файл «IUDGKWV» (.iudgkwv)

Есть лечение к нему??

Ответить

Алексей

Нашли лечение для этого расширения?

Ответить

Иван

Добрый вечер. Поймали вирус-шифровальщик с расширением error. Кто-нибудь сталкивался с таким?

Ответить

Alena

Здравствуйте! Все файлы зашифрованы с расширением .like Кто-нибудь сталкивался с таким?

Ответить

Andrei

У зашифрованных файлов расширение .mlfer Кто сталкивался?

Ответить

av

Народ, никто не сталкивался с шифровальщиков, который шифрует всё с расширением .coded?

Ответить

Ольга

Здравствуйте! Зашифровали фотографии. Расширение wreteme. Что делать?

Ответить

Артем

добрый день! зашифровали файлы на рабочем сервере расширение ALCOHOL. В nomoreransom.org прикрепляю файлы, ссылку с инструкцией по дешифровке, жму «проверить» меня переводит в выбор языков, выбираю Русский, выкидывает на главную страницу сайта и никакого результата. Это потому что нет вариантов решения, или сбой в работе сайта?

Ответить

Dmitry

А на английском не пробовали? Там также себя ведет?

Ответить

Vitaliy

Добрый день. Помоги плиз с проблемой, все зашифровало и файлы теперь в таком формате: crash

Ответить

Idoc

Всем привет! Проблема зашифровало только системные файлы и файлы 1С формате .MS Кто чем поможет?

Ответить

Алексей

Все привет!

Помоги кто может расшифровать зашифрованные файлы с расширением crypted000007

Ответить

Ульяна

Ребята, НЕ вздумайте платить шифровальщикам ни копейки!!! Мы поймали Globeimposter 2.0, зашифровались в .mark. Злоумышленники запросили 0.5 БТС. В виду отсутствия резервных копий, и беспомощности всех видов восстановлений, решили выкупить дешифратор. Отправили сумму. После получили ответ о том, что прежней договорённости конец, платите 1.4 БТС. Никакого дешифратора нам НЕ выслали! Берегите свои деньги! Не допустите нашей ошибки…

Ответить

Виталий

Здравствуйте! Все файлы зашифрованы с расширением .berost Кто-нибудь сталкивался с таким?

Ответить

Александр

Здравствуйте ! Споймал вирус, который зашифровал файлы, с расширением punisher,может кто сталкивался?

Ответить

Наталья

помогите расшифровать файлы crypt12

Ответить

Станислав

Здравствуйте, файлы зашифровались savemydata@qq.com.harma. Обратился в Dr.Web — сказали: «Здравствуйте. Зашифровано одним из вариантов Trojan.Encoder.3953 v4+ К сожалению, расшифровка нашими силами невозможна.»

Так же обратился в Dr.Shifro — отправил им зашифрованные файлы, мне прислали расшифрованный, но стоимость дешифратора ВНИМАНИЕ 180000 рублей! НЕ знаю теперь чего и делать…

Ответить

Антон

Аналогичная ситуация.

Как я понимаю, нам пока что остаётся только ждать =(

Ответить

Сергей

Аналогичная ситуация

Удалось что нибудь найти?

Ответить

Светлана

Вирус поймала с расширением .vault. Файлы документы и фото закодированы. Утилиты у Касперского не работают. Возможно кто-то сталкивался?

Ответить

Tory1974

Доброго времени суток, помогите восстановить жизненноважную информацию не личного характера, пожалуйста. Десятилетия труда, история за 70 лет учреждения, все было утеряно. Файлы были закодированы с расширением crypted000007. Может появился дешифратор? Очень важно.

Ответить

Ангелина

Зашифровались 13 лет семейных фотографий : ( с вот такой подписью protonmail.com.AhBei8th. Кто-то сталкивался с подобным расширением?

Ответить

Александра

У нас тоже зашифровали базу 1С и вымогали деньги, люди призываю чтобы никто им не платил, они ничего не высылают, оставили нас с носом, ни базы ни денег, пока мы так и будем платить мошенникам, они так и будут иметь стабильный заработок! Если бы все перестали платить,то и их заработок иссяк! Поэтому давайте делать бэкапы и не будем обогащать мошенников!

Ответить

Артем

Народ, кидайте на почту, есть прога, если расшифрует фаил то БЕСПЛАТНО помогу, пришлось заплатить вымогателям, не было вариантов. Вирус был .crypted000007

Ответить

Dmitry

Адреса почты я в комментах не оставляю, извините (типа личные данные, поэтому).

Ответить

Igor

Файлы базы 1с проникает через RDP? файлы получаются с расширение .money . Подскажите, как бороться с этим зверем?

Ответить