Используем брандмауэр Windows в режиме повышенной безопасности

Не все знают, что встроенный фаервол или брандмауэр Windows позволяет создавать расширенные правила сетевых подключений для достаточно мощной защиты. Вы можете создавать правила доступа к Интернету для программ, белые списки, ограничивать трафик для определенных портов и IP адресов, не устанавливая сторонних программ-фаерволов для этого.

Не все знают, что встроенный фаервол или брандмауэр Windows позволяет создавать расширенные правила сетевых подключений для достаточно мощной защиты. Вы можете создавать правила доступа к Интернету для программ, белые списки, ограничивать трафик для определенных портов и IP адресов, не устанавливая сторонних программ-фаерволов для этого.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

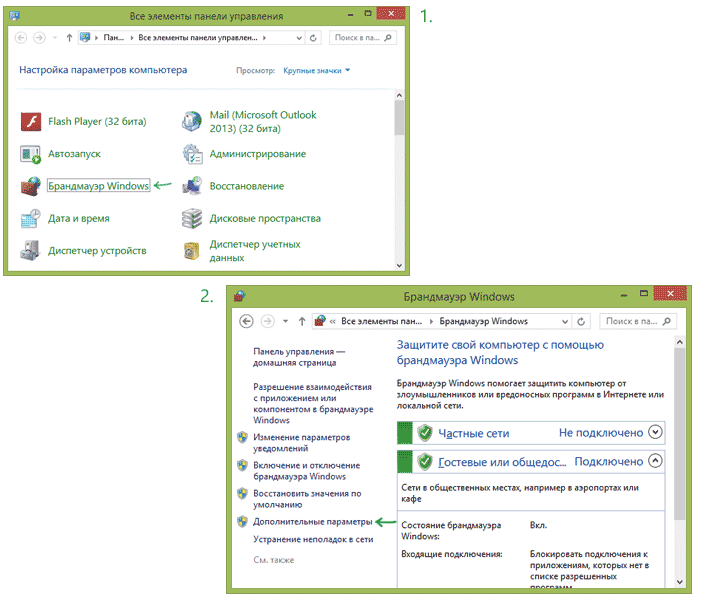

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

Создание правил для входящих и исходящих подключений

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

Дмитрий

Очень познавательно и доступно. Хорошо, что приводятся примеры и поясняется как и где это может быть использовано.

Ответить

Oleg

Прочитал, многое понял. Бол Спс автору за сэкономленное мною время. Пришлось вникнуть в тему после того как крекнутая прога слетала при включенном интернете

Ответить

Виталий

Доброго времени суток!

Интересует такой вопрос:

При первом подключении к сети Windows задаёт вопрос о том, к каким сетям подключать брандмауэр: частным или общественным. И если в это время не ответил, а тыкнул мышкой в любой другой точке экрана, то вопрос исчезает, а брандмауэр подключается к общественным сетям. Как его переключить на частные, и нужно ли это вообще, если в квартире имеется домашняя сеть (Даже если сеть между основной системой и системой на Hyper-V)?

Ответить

Dmitry

Здравствуйте.

Тут хоть и на английском, но способы, кроме первого, подойдут и для других ОС tenforums.com/tutorials/6815-network-location-set-private-public-windows-10-a.html

Единственное, вы можете не обнаружить переключений в параметрах Windows 10, если у вас виртуальный адаптер Hyper-V настроен, другие способы потребуется использовать.

Кстати, еще один простой способ: удалить сеть (если это Wi-Fi), либо удалить Ethernet адаптер, потом заново найти сеть или обновить конфигурацию оборудования в диспетчере устройств. Для ОС это будет новое подключение и вас снова попросят задать доступность компьютера в сети.

Нужно ли переключать на частную: в общем-то, если вы не собираетесь использовать домашние группы — общие папки (а с HyperV работаете по IP), то не нужно.

Ответить

Виталий

Спасибо за ответ.

Незадолго до его прочтения присоединил систему (Hyper-V) к домашней сети, и, действительно, Windows предложила переключить сеть на частную.

А каким образом можно работать с Hyper-V по IP? Потому как в сетях и во всём, что их касается (настройки, протоколы) я слаб, можно сказать Zero

Ответить

Dmitry

Ну тогда вам это и не нужно. Я просто думал, вы используете виртуальную машину для каких-то рабочих целей. Например, я там экспериментирую с серверами и доступ к ним получаю по IP адресу.

Ответить

Виталий

Действительно, экспериментирую с инсайдерской версией, а заодно и с IDA Pro : )

Ответить

Владимир

Добрый день! Подскажите как настроить брандмауэр так, чтобы при запуске любых новых программ требующих подключения к интернету, брандмауэр блокировал исходящее/входящее подключение и спрашивал у меня разрешение (блокировать ему в дальнейшем или нет) и на основе моего выбора создавал правило для программы?

Ответить

Dmitry

Здравствуйте. Вот насчет запроса не знаю, можно ли такое реализовать в брандмауэре Windows. Запретить все подключения — да, можно (показано в статье, просто создать правило для всех программ), а потом добавлять исключения.

Ответить

Muxa

Доброго времени суток. А есть возможность написания bat или exe программки добавляющей исключения в брандмауэр для *.exe файлов найденных в папке (подпапках) из которой она запущена? Сам понимаю что указывать по очереди надёжней и «лишнего» не проскочит, но при больших объёмах время немного экономит. Помимо периодического контроля списка существует ли кокой-нибудь способ контроля за изменениями в правилах?

Ответить

Dmitry

Здравствуйте.

Точно можно и то и другое с помощью сценариев PowerShell и New-NetFirewallRule и Get-NetFirewallRule.

Но четких рецептов не дам — я не специалист по написанию скриптов PowerShell и мне самому минимум несколько часов потребуется, чтобы разобраться и реализовать то, что вы описали.

Ответить

Андрей

Не могу разобраться со следующим сценарием: Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

Т.е. задача стоит в том, чтобы одной программе запретить доступ в сеть Интернет, но разрешить любые действия в локальной сети.

Как не бьюсь не могу понять, как это настроить.

Ответить

Dmitry

Разрешить ей все адреса вашей сети, условно: 192.168.1.1 — 192.168.1.255, остальные подключения запретить

Ответить

Андрей

А как это сделать технически ?

Если я создаю два правила: 1-е разрешает локальную сеть, а второе запрещает все, то срабатывает второе правило и все. Т.е. происходит блокировка всего.

Ответить

Dmitry

Я полностью протестировать и проверить сейчас не могу, но предполагаю, что так:

1) на первом экране нажимаем «свойства брандмауэра» (под списком настроек по умолчанию для разных профилей) и задаем «блокировать (по умолчанию)» для исходящих и входящих. Т.е. не создаем правил, а просто блокируем все подключения, которых нет в правилах.

2) создаем правило для локальной сети.

Ответить

Александр

Здравствуйте. Меня интересует один вопрос. В окне «Брандмауэр Windows в режиме повышенной безопасности» имеется два пункта:

1. Входящие подключения.

2. Исходящие подключения.

Подскажите пожалуйста, чем они отличаются друг от друга, ведь не даром же оба находятся там где находятся. Наверно для чего то нужны — а для чего? Буду благодарен за ответ. С уважением. Александр.

Ответить

Dmitry

1) Входящие: когда подключение инициирует что-то в Интернете — это может быть как какой-то легальный сервис, так и атака вредоносная.

2) Исходящие: когда подключение инициируется с вашей стороны (например, вы запустили браузер, ввели адрес = инициировали подключение исходящее к серверу с сайтом).

Ответить

Александр

Dmitry здравствуйте. Спасибо за ответ, Вы подтвердили мои догадки по поводу «входящих» и «исходящих» подключений, я Вам очень благодарен. С уважением. Александр.

Ответить

Максим

добрый день, вопрос такой: при запуске программы автоматически создается входящее udp и tcp правило на эту программу, как сделать чтобы не создавалось?

Ответить

Dmitry

не запускать ее от имени администратора, если это возможно.

Ответить

Дмитрий

Доброго времени суток. Благодарю автора за актуальную и полезную для многих статью по настройке брандмауэра.

У меня есть вопрос, который пока не удалось разрешить.

Если для большей защиты компьютера мы настроим в свойствах брандмауэра все три профиля (Домена, Частный и Общий) Блокировать Исходящие подключения, то при создании Правил для исходящих подключений ни одна программа не выходит в Интернет. Для того чтобы эти программы выходили в Интернет, приходится предварительно войти в Разрешение взаимодействия с приложениями или компонентом в брандмауэре Windows и выставить галочки возле пункта Основы сетей — Частная и Публичная, вот скриншот

Подскажите, без Основ сетей программы не могут работать?

Ответить

Dmitry

Дмитрий, здравствуйте.

По идее, этот компонент используется для обмена данными между программами… А вот могут ли они работать без включения — тут бы мне и самому разобраться : ) в таком направлении как у вас не копался еще.

Ответить

Дмитрий

Понятно : ) Просто хотелось разобраться, это только у меня без Основ сетей нет соединения программ с Интернетом или так у всех бывает.

А вообще я заметил, что если в Свойствах брандмауэра Windows Исходящие подключения выставлены, как Разрешить (по умолчанию), то все установленные программы, которым требуется доступ в Интернет, могут туда заходить и без всяких разрешающих правил (видимо, в этом случае, настройка происходит автоматически). Проблемы возникают только при блокировании исходящих соединений.

Ответить

Servo

Доброго времени суток!

Уже лет 5, еще с Win7 пользуюсь только встроенным брандмауэром с ручным заданием правил, всё полностью устраивает.

Такой вопрос- после получения каждого получения обновлений системы (через службу обновлений) в правилах каждый раз автоматически появляются разрешения для Кортаны для входящих и исходящих подключений по всем протоколам и портам (добавляется еще EDGE и какой-то Shell, не помню точно названия, не в этом суть).

Такое дело мне конечно же не нравится.

Можно ли отключить как-то такое внешнее управление брандмауэром через реестр или редактор политик?

Ответить

Dmitry

Здравствуйте.

Не знаю таких способов, но гугл подсказывает такие варианты (лично не опробовано)

1. После установки правил изменить разрешения на «только чтение» для разделов реестра

HKLM\ SOFTWARE\ Policies\ Microsoft\ WindowsFirewall (может отсутствовать, тогда не нужно)

HKLM\SYSTEM\CurrentControlSet\services\SharedAccess\Parameters\FirewallPolicy\

2. Пишут, что сторонняя программка для управления брандмауэром — Binisoft Windows Firewall Control умеет это (не опробовано, на вирусы не проверено).

Ответить

михаил

здрасте. вот у меня доступ к интернету нужен лишь 5-ти программам, остальные перебьются. в общем я сбросил брандмауэр к настройкам по умолчанию и запретил вх и ис соединения создал правила для 5 ти программ, а остальное будет блокироваться я правильно понял? и будет ли работать автообновление виндоус?

Ответить

Dmitry

Всё правильно, при условии, что всё правильно сделали. Но: обновления Windows тоже могут блокироваться. Чтобы этого не происходило, разрешите программе %SystemRoot%\System32\svchost.exe все соединения.

Ответить

михаил

здрасте. спасибо. извините что отвлекаю но еще маленький вопрос. если по умолчанию все исходящие разрешены то как тогда вообще осуществляется фильтрация, выше что-то похожее уже писалось но там я недопонял. короче если оставить все по умолчанию будет ли толк в такой защите.

Ответить

Dmitry

Толк будет. По сути, обычно исходящие подключения не несут каких-то угроз, если только это не какой-то уже поселившийся у вас вредоносный софт «выкачивает» что-то дополнительное из Интернета. При этом входящие подключения по умолчанию блокируются (как раз они чаще других представляют опасность — всяческое использование уязвимостей системы и прочее).

Ответить

Александр

Дмитрий, добрый день!

Работает ли правило «для отдельной программы», если в поле пути записать только путь к папке без указания exe-шника? Цель — применить правило ко всем программам данной папки. Групповые символы типа *.exe не позволено записывать.

Ответить

Dmitry

Нет, не сработает.

Вот здесь (на английском правда) есть пара скриптов, которые перебирают все exe в папке и создают для них правила — goo.gl/6uEt8c

Ответить

Рысь

Cкажите, плиз, а правило для блока сайтов в нем создать можно?

Ответить

Dmitry

Здравствуйте.

Да. Узнаем IP-адрес сайта, и блокируем его в правилах исходящих подключений.

Ответить

Рысь

Cпасибо, жаль, что по домену нельзя, как было в Агнитум, например.

Ответить

Dmitry

По домену можно в файле hosts

Ответить

Юрий

Используем брандмауэр Windows в режиме повышенной безопасности.

У меня это окно открывается с ошибкой.

Консоль управления (ММС) не может создать оснастку. Оснастка может быть установлена не правильно.

Ответить

хочузнать

Здравствуйте. не повредит ли системе если из реестра отключить все профили кроме публичного , а в интерфейсе брандмауэра снять галки с приложений которым хотите запретить выход в интернет ? по моему это и проще и эффективнее будет я прав или нет ? зачем создавать профили если практически везде выходим в интернет а там лучше всего использовать публичный профиль ведь у публичного профиля теоретически должна быть сильнее защита . спасибо .

Ответить